Pour faire suite à l'article récent "le paradis perdu", plusieurs RSSI ou DSI m'ont demandé ce que je pensais du NAC, "Network Access Control" comme d'un dispositif permettant d'empêcher justement des ordinateurs "étrangers" de se connecter au réseau.

Autrement dit "la resistance s'organise": Non seulement il ne sera pas possible d'amener son propre ordinateur au bureau le "bring your own device" , mais toute tentative de brancher un ordinateur non contrôlé par l'informatique sera bloquée au niveau du réseau...

En théorie... car les mises en oeuvre que j'ai pu voir se sont heurtées à des problèmes de compatibilité: le client (cad Windows) doit supporter le protocole 802.1X ainsi que le serveur (cad Windows server), mais également les commutateurs (cad CISCO) et les autres serveurs (cad Linux). Sans compter les NAS de stockage et autres dispositifs d'impression en réseau.

(courtesy Checkpoint Software)

Comme l'interprétation de cette norme IEEE 802.1X a été assez "large" il existe de nombreuses incompatibilités au moment de la mise en oeuvre notamment entre CISCO et Microsoft et avec les clients Windows XP plus ou moins mis à jour.

Au final, j'ai constaté pas mal de dénis de services et de blocages vis à vis de machines pourtant légitimes.

Supposons, de plus, que l'entreprise veuille "ouvrir" son système aux tablettes et autres smartphones ou bien par un accès distant aux nomades, avec parfois un ordinateur autre que le leur: Comment faire ?!

Dans ce cas, le NAC va bloquer ces accès ou attendre qu'Apple ou Android proposent des clients 802.1X...

A la lumière des ces expériences, je pense que l'on va plutôt s'orienter dans les années à venir vers le "DAC": Device Access Control. Chaque appareil contient de manière unique non seulement une MAC ADDRESS de sa carte réseau (pierre angulaire du NAC) mais aussi des caractéristiques uniques rassemblées sous le vocable de "digital fingerprint" ou "empreinte numérique".

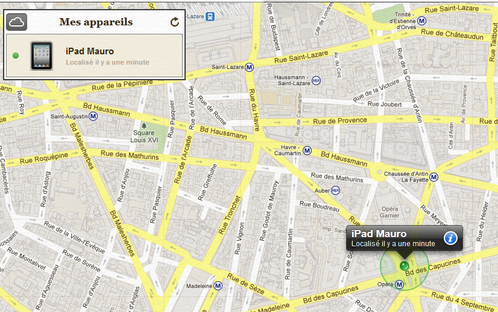

Par exemple l'Ipad fournit en plus de son numéro de série, un ICCID unique de 20 chiffres permettant de le rendre unique dans une séquence d'insertion sur un système.

Cette empreinte numérique peut être composée de plusieurs élements à la fois logiques et d'identifiants matériels difficilement usurpables pourvu que le logiciel de contrôle d'accès soit programmé correctement.

Par conséquent on pourra "enrôler" une première fois le matériel que l'utilisateur souhaite insérer, puis on pourra vérifier par un challenge que ce matériel correspond bien à son empreinte numérique.

Ce dispositif pourra également fonctionner pour des millions d'autres éléments connectés à Internet qui vont apparaître dans le futur comme les réfrigérateurs (déjà commercialisés), les cuisines et fours, les voitures (pour se combiner avec la navigation et la méteo), les trains, les avions, les jouets, les habits, les passeports, etc....

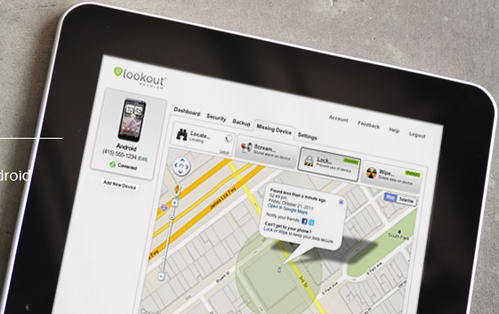

Je vois ce type de dispositif apparaître également pour protéger les tablettes et autres smartphones du vol ou d'une utilisation frauduleuse avec par exemple "Mobile me" dans l'iCloud ou "Lookout" pour Androïd. Ces systèmes permettent de tracer un mobile qui a été volé et le bloquent ou détruisent ses données à distance.

Non seulement le Device Acces Control permettra un certain contrôle des ordinateurs qui cherchent à se connecter au réseau et aux données de l'entreprise, mais en plus cela protègera les données de cette même entreprise contre la fuite dûe à un vol ou une perte de ces dispositifs nomades.

Je verrais bien le fondeurs Intel, AMD, ATMEL participer à ce "device fingerprinting", mais également les périphériques tels que les cartes graphiques ou les cartes son. En effet le DAC sera bien plus difficile à usurper si sa source est plutôt matérielle que logicielle (comme par exemple peut l'être une adresse IP ou un numéro de série).