Les attaques des hackers se sont déplacées depuis les réseaux et systèmes vers les applications web et leur support, c'est à dire les navigateurs et les serveurs http.

En effet, avec le patching automatisé (Windows update), il devient de plus en plus difficile pour les attaquants de trouver des failles et des codes d'attaque sur les systèmes. Ils ont donc décalé sur le "maillon faible": le web.

Pourquoi le web est-il plus faible que les systèmes et réseaux ? Parce qu'il est plus récent historiquement et aussi parce que le marketing pousse pour mettre en place un site web sans nécessairement s'entourer des précautions de sécurité. Nous vivons dans un monde où la vitesse prime sur le reste.

Le résultat ? Des sites web avec des failles évidentes, très bien listées et connues par les attaquants, comme "l'injection SQL" ou le "Cross Site Scripting", mais je couvrirai ce point lors de l'article numéro 6 de cette série.

Nous allons nous intéresser ici aux failles sur les navigateurs et le comportement des utilisateurs vis à vis d'internet. Comment les protéger malgré eux et éviter la contamination de toute l'entreprise ?

La première action consiste à vérifier que le navigateur lui même n'est pas vulnérable à des attaques notamment sur les "plug-ins" associés. Pour celà il faut utiliser un scenner de vulnérabilités par absence de mise à jour notamment sur Adobe (piratage du MINEFI fin 2011) et autres Java.

Je vérifie l'état à jour de ces éléments avec le scanner "Qualys Browser Check":

https://browsercheck.qualys.com/

Il me donne un aperçu des plug-ins qui ne sont pas à jour et également fournit un lien pour y remédier. On aurait aimé avoir cela dans Windows directement, mais bon... Il faut vraiment être à jour sur ces plug-ins, car les attaques sont très faciles sinon. Voici un fondamental vraiement crucial à respecter. faites le test sur votre propre navigateur, vous allez être surpris !

Il existe une version "Corporate" (payante) pour automatiser le processus, mais comme je n'ai aucun lien commercial ou autre avec Qualys, à vous de regarder...

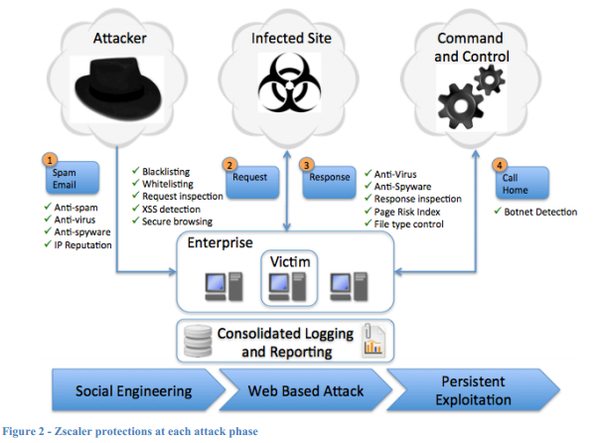

La deuxième action est de mettre en place un "sas" entre le navigateur de l'utilisateur et les sites distants à travers ce que l'on appelle un proxy: celui-ci aura un triple rôle: Il mettra en cache les requêtes ce qui améliorera la vitesse et diminuera la bande passante nécessaire. Ensuite il tracera les actions des utilisateurs permettant ainsi des enquêtes internes ou sur commission rogatoire -ce qui remplira également certaines conditions légales dont la CNIL et LOPSI 2-. Enfin il évitera à l'utilisateur de se prendre l'attaque de front sur la machine et bloquera l'attaque au niveau du-dit "proxy", par des "black lists" ou l'analyse des paquets échangés.

Au niveau de la configuration il suffira d'indiquer dans le navigateur l'adresse du proxy. On peut atteindre cela par le "proxy.pac" en automatique dans l'entreprise, sinon en manuel dans le navigateur.

J'utilise Zscaler (aucun lien de ma part avec eux) pour avoir un proxy disponible sur Internet indépendamment du lieu où je me trouve et toujours parfaitement à jour: http://www.zscaler.com

Il suffit d'indiquer l'addresse du proxy Zscaler dans son navigateur et voilà :)

En mettant à jour ses plug-ins et en protégeant la navigation web sur internet on va remonter sensiblement le niveau de sécurité et ceci rapidement et à moindres frais.

Malrgé ces mesures de protection nous aurons quand même des contaminations (clés USB, emails etc...)

Dans le prochain article nous verrons donc si les anti-virus sont vraiment efficaces et comment gérer leur console d'administration, ainsi que les procédures de réaction en cas de contamination. Encore un fondamental de la sécurité !