Beaucoup d'observateurs se demandent comment des sites gouvernementaux parfaitement protégés et disposant de moyens en sécurité conséquents ont pu se faire ainsi pirater. Je pense que le tabou sur les anti-virus notamment a joué à plein: "Avec un anti-virus à jour on ne peut pas se faire pirater"...

Un petit rappel de mon article sur les "tabous de la sécurité (1)" s'impose:

Quelques tabous de la sécurité revisités: (1) l'anti-virus

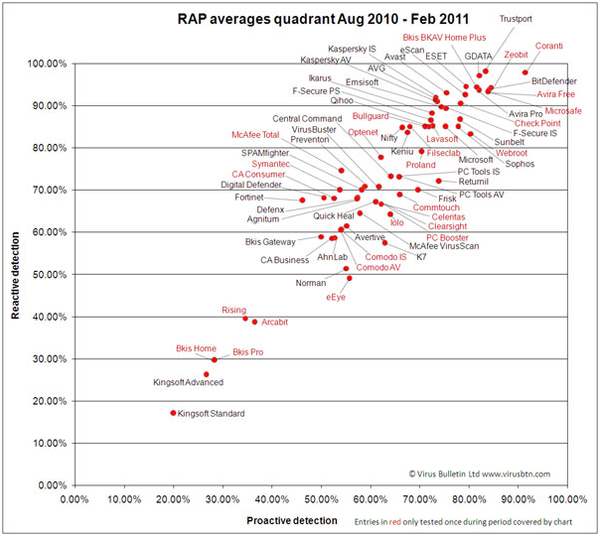

Pour compléter mon article voici un lien qui indique sous forme de "quadrant" l'efficacité réactive et proactive des anti-virus.

On voit clairement qu'aucun anti-virus ne protège à 100% contre des attaques à signatures connues ou non:

Et comme je le disais dans mon article Le mythe des attaques informatiques d'Etat de la part de la Chine... je ne pense que ces attaques visaient délibérément ces sites. A contrario les attaques en déni de service vers Paypal ou Visa étaient bien des attaques délibérées pour "punir" ces sites (voir mon article sur les tribus de hackers Mythes & légendes sur les hackers notamment la fin sur les "Anonymous et Wikileaks)

Que s'est-t-il donc probablement passé dans nos sites gouvernementaux et que faut-il faire pour y remédier ?

Une attaque "combo" combine à la fois des élements techniques (virus, vers, Trojan, backdoors) et des éléments humains de type phishing, car dans ces attaques combinées l'utilisateur DOIT cliquer sur un lien pour contaminer sa machine.

Voici donc le scenario d'une attaque combo:

1- L'un des utlisateurs du site clique sur un lien dans un email qu'il reçoit. Il s'agit typiquement d'un phishing (hameçonnage) c'est à dire que l'email incite l'utilisateur à cliquer par un stratagème.

Les principaux stratagèmes de phishing sont:

- l'email provient soi-disant de votre banque et votre compte est bloqué, sauf si vous le débloquez en cliquant ici.

- l'email provient soi-disant de votre service informatique et votre compte informatique est bloqué, sauf si vous le débloquez en cliquant ici.

- l'email provient de votre soi-disant comité d'entreprise ou bien d'une entité connue dans votre entreprise qui vous propose une opportunité de voyage ou autre en cliquant ici.

- l'email provient d'un soi-disant collègue qui vous met en garde contre tel ou tel problème ou vous envoie un lien humoristique ou autre en cliquant ici.

- l'email provient d'une soi-disant "autorité" qui vous met en garde contre tel ou tel problème de virus que vous pourrez éliminer en cliquant ici.

La vérité est qu'il est techniquement impossible de prouver l'origine d'un email sauf à aller remonter au serveur de messagerie d'origine (et encore...)

Donc toute "origination" d'un email reçu est sujette à caution.

La première parade est donc d'informer les utilisateurs en les sensibilisant au fait qu'un email n'a aucune origine certaine. Si vous doutez de l'importance de la sensibilisation au phishing faites le test suivant: Envoyez un e-mail -par exemple de la part d'un dirigeant (avec son accord explicite bien entendu !)- mais depuis votre messagerie privée, convoquant un certain nombre de personnes à une réunion impérative le lendemain matin dans son bureau à 8h00, en reprenant simplement le phrasé de ce dirigeant ainsi qu'un copier-coller de sa signature en bas de l'email (que vous avez sûrement en ayant reçu des emails de sa part). Vous verrez que près de 60-70% des recipiendaires se rendent à la réunion sans vérifier et sans se poser de questions...

Il faut donc montrer aux utilisateurs des exemples d'emails de phishing et que la seule manière d'y répondre est de les jeter à la corbeille. Il ne

faut surtout pas faire une réponse à l'émetteur car celà permet à l'attaquant de collecter une adresse email valide ainsi que tout le bas de l'email (nom, signataire, disclaimer de l'entreprise)

rendant les futurs emails encore plus crédibles...

2- Une fois que l'utilisateur a cliqué, un executable tente un exploit "zero-day" pour infecter le poste de travail. Un "zero-day" est un piratage qui fonctionne tant que l'éditeur n'a pas publié de patch (correctif). C'est à dire que l'on commence à compter les jours entre le moment où le correctif est disponible et le moment où il a été installé. Si par exemple le correctif est disponible depuis 20 jours, vous êtes vulnérables depuis 20 jours à cette attaque. Si le correctif n'est pas publié on l'appelle alors "zero day" tant que le correctif n'existe pas mais que la vulnérabilité est connue (ou pas). Il importe donc trois choses:

- PATCHEZ

- PATCHEZ

- PATCHEZ

Patchez tous les systèmes, tout le temps, très vite. Sinon vous risquez d'être

contaminés de cette manière ou d'une autre. L'anti-virus ne bloque pas les exploits dûs à une faille de sécurité du système ou du navigateur.

Mais il y a pire: les exploits où l'editeur n'a pas encore trouvé de correctif, soit parce qu'il ignore leur existence soit parce que le correctif n'est pas encore au point. Les fameux "zero-day".

Vous avez noté qu'il s'agit d'un executable (souvent un script pour navigateur). La première parade alors est de ne pas autoriser les utilisateurs comme "admin" de leur poste. Bien que cela bloque quelques attaques, et malgré les difficultés que cela pose pour un certain nombre de postes (VIP, développeurs, informaticiens), celà ne bloque pas la plupart pas des attaques zero-day pour plusieurs raisons:

- le navigateur est lui-même administrateur système du poste et donc exécute tout code autorisé. Il faut donc empêcher l'exécution de scripts en remontant le niveau de sécurité du navigateur et en empêchant l'utilisateur de le rabaisser. Plusieurs incovénients ici: de nombreuses applications -y compris métier- ne fonctionnent plus, souvent parce qu'on a pas payé pour un certifcat SSL valide ou bien celui-ci est obsolète.Il faut également utiliser un navigateur récent (Firefox 4 ou IE9) qui sont mieux protégés des attaques que leurs prédécesseurs.

- l'attaque désactive les protections du poste notamment

l'anti-virus.

- le poste est sous Windows XP ou inférieur. Dans ce cas l'utilisateur peut parfaitement lancer de son propre chef un exécutable alors que sous Windows Vista-Seven il est contraint par une stratégie qui bloque tout exeutable non identifié.

- la meilleure parade contre ces attaques -en dehors de la sensibilisation de l'utilisateur- est de protéger l'utilisateur malgré lui:

- il convient d'installer un "proxy de sécurité web" pour filtrer

tous les accès vers un point de contention (le proxy) de manière à ce que cette passerelle soit la seule exposée et non les machines des utilisateurs. il fait également veiller à ce que les

utilisateurs ne puissent pas aller dans le paramétrage du navigateur pour désactiver le proxy. Il convient également de faire en sorte que le proxy fonctionne quel que soit l'endroit où se trouve

l'utilisateur. Une solution de type cloud est alors la plus appropriée, par exemple ZSCALER.

3- Sinon, il suffit alors de s'être introduit dans un poste pour s'introduire dans le réseau car l'attaque provenant de l'intérieur n'est pas bloquée par le firewall qui ne s'occupe que de la "frontière interne-externe":

Quelques tabous de la sécurité revisités: (2) le firewall

4- Un combo keylogger / trojan / sniffer est installé sur tous les PC possibles du réseau et attend tranquillement que l'utilisateur rentre une combinaison de login-password, surtout si l'utilisateur se connecte à sa banque ou à sa messagerie... L'utilisateur est alors dépouillé de sa cyber identité avec les conséquences que vous imaginez d'usurpation d'identité REELLE....

Voici un site fait par des entreprises américaines qui sont victimes de ce phénomène de " cyberheists ": les "cyber-braquages"

Je pense que c'est le scenario qui a contaminé Bercy ainsi que de nombreux sites et entreprises et qui continuera à le faire si on n'entame pas rapidement un plan correctif:

1- sensibiliser les utilisateurs au phishing

2- vérifier que tous les postes et serveurs et bases de données sont à 100% dotés des correctifs de sécurité à jour.

3- filtrer l'ensemble de flux de messagerie et surtout web par un proxy de sécurité.

4- mettre en place des dispositifs de sécurité qui empêchent l'utilisateur de désactiver le proxy et de lancer des executables son propre chef.

5- faire des vérifications quotidiennes du niveau de mise à jour de l'anti-virus et des patches de sécurité ainsi que des audits et des tests d'intrusion réguliers des sites et machines sensibles.

6- mettre en place une cellule de veille-réaction "sécurité" en charge

d'analyser spécifiquement toutes les attaques repérées dans les logs des anti-virus et des firewalls et d'y remédier.

7- migrer le parc informatique vers un système d'exploitation récent qui empêche

l'execution de code par défaut.