publié par Global Security Mag

Je vais essayer de vous raconter la Blackhat 2007, comme si vous y étiez, et ce que vous pouvez en retirer. Le principe de la Blackhat est simple : « si on sait comment attaquer un système, on sait comment se défendre » ; Le sous titre est d’ailleurs « digital self defense » ; Il s’agit donc d’exposer les principales techniques de hacking par thèmes, et de montrer concrètement les failles et les exploits induits.

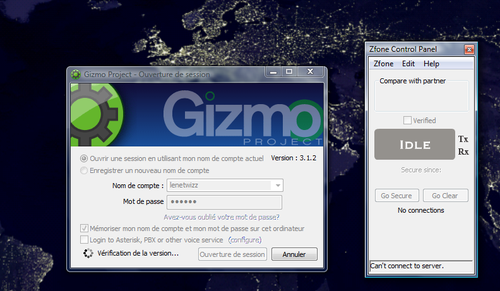

Bon, allons tout de suite dans le vif du sujet : le grand truc 2007 c’est la VoIP ; De nombreuses techniques et méthodologies de hack ont été montrées, et en résumé, c’est un domaine où la sécurité est à un niveau très bas. Des démonstrations concrètes de piratage d’Asterisk (le plus populaire des PBX open source) ou de téléphones IP (Cisco, Avaya), de soft phones (Gizmo) ou de combos WIFI-GSM (Dlink) se sont succédé. Le point important à retenir est que la technologie SIP est préférée à Skype, par son côté ouvert au lieu de propriétaire, de même le protocole H323 est négligé en termes de sécurité car plus ancien. La grande annonce dans ce domaine en termes de sécurité à été faite par Phil ZIMMERMANN – l’inventeur de PGP – que j’ai interviewé en vidéo. Son « ZFONE » consiste à utiliser un soft phone IP existant en lui ajoutant un protocole de chiffrement et de reconnaissance de partenaire par rapport à deux mots clés préalablement choisis :

A chaque conversation les deux mots clés choisis apparaissent dans « compare with partner » ; Si un tiers s’est inséré dans la conversation en mode « Man in the middle », les mots clés sont changés et les partenaires savent que leur conversation a été écoutée…

Contrairement à Skype, et Phil Zimmermann insiste beaucoup sur ce point, le protocole de chiffrement et même la source du programme sont publiées, donc vérifiables du point de vue de la « backdoor » possible. Sur le site vous pouvez trouver également un « SDK » pour intégrer le module dans vos propres développements ; Pour moi, ce module représente une avancée majeure dans la sécurisation des soft phones IP, et surtout une alternative viable à Skype mais cette fois avec un protocole SIP, donc standard.

Vous trouverez tous les détails sur le site de Phil Zimmermann : http://zfoneproject.com/

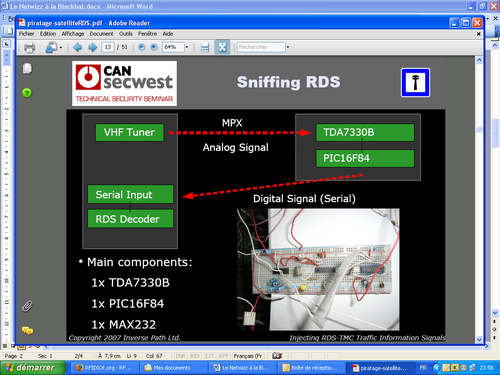

Et puis ça a été le grand moment de la Blackhat 2007 : Deux Italiens – Andrea Barisani andrea@inversepath.com et Daniele Bianco daniele@inversepath.com de Inversepath.com …. ont montré comment avec 40 dollars de matériel ont pouvait injecter du trafic TMC-RDS dans les GPS des voitures, et créer ainsi potentiellement un désordre total en annonçant des fausses nouvelles et éventuellement en détournant le trafic ou bien en créant la panique en indiquant un attentat ou un crash aérien… La démonstration était ponctuée de clips vidéo, où l’on voyait, en vrai, nos deux acolytes l’un au volant de sa voiture, et l’autre en train de lui envoyer de faux messages par le récepteur RDS. A un moment, il y avait une annonce de « combat de taureaux », probablement une demande expresse de nos amis espagnols dans la norme ?!

Ce qui pose problème, est que n’importe qui capable d’émettre un signal radio est capable d’injecter ces informations sur les GPS embarqués des voitures, que l’on peut également imaginer injecter d’autres informations dans cette même voiture puisque le « bus » est commun à plusieurs fonctions dont le GPS, et que par ailleurs les autorités compétentes ont balayé leur présentation en estimant que personne ne le ferait puisque… « c’est illégal » !

On imagine facilement des terroristes en train de polluer les informations du trafic TMC pour amplifier les effets d’un attentat en désorganisant les secours par des embouteillages monstres… Vous allez me dire : « on a pas besoin de ça pour avoir déjà des embouteillages monstres ;) »

L’intervention de Richard Clarke – ex conseiller spécial à la sécurité à la Maison Blanche des présidents Clinton et Bush – complétait bien cette présentation: Les menaces pesant sur le cyberespace ne sont pas évaluées correctement par les gouvernement actuels « they did not get it », et la grande dissémination des agences fédérales en sécurité aux USA (on en compte pratiquement 15 y compris la NASA…) entraine une grande dispersion en cas d’attaque sur le Net ; Bien entendu, cette attaque sur le Net n’aurait pas de conséquences directes en termes de morts ou de blessés, mais elle peut contribuer à une désorganisation totale de nos moyens de sécurité civile en cas d’attentat, en amplifiant les conséquences de ceux-ci ;

Vous trouverez tous les détails et la présentation complète : http://www.inversepath.com

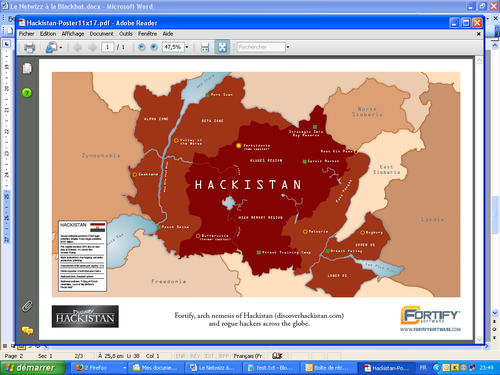

Sur le fond, les menaces et les attaques se sont décalées vers les applicatifs ; De nombreuses sociétés d’analyse de code source en C++, C# ou HTML/XML se sont positionnées lors de cette conférence. J’ai beaucoup aimé la présentation très originale de FORTIFY Software, société d’audit de code source qui a créé un site et un pays imaginaire le HACKISTAN: http://www.discoverhackistan.com/hackistan/

Je suis devenu -après avoir donné mon numéro de carte de crédit et mon code PIN-;) "citoyen d’honneur" et membre des services spéciaux du pays, suite à une interview du nouveau président du Hackistan, le précédent s’étant fait voler son identité lors de la Blackhat…

En plus de la sécurité de la VoIP, et du déplacement des attaques, et donc des défenses, vers le code, le point important à retenir est la quasi absence de débats sur la biométrie ; En revanche les hackers sont bien là : Adam Laurie à montré le clonage en direct d’un tag RFID : http://rfidiot.org/

Les passeports UK, Australiens, de Nouvelle Zélande ont été clonés (il a pris le passeport de son fils et à mis ses empreintes digitales dessus…), sans parler de son chien équipé d’une puce RFID qui désormais répond… dans sa montre ! Il ne sait pas si le passeport biométrique Français est clonâble ou modifiable, mais l’ensemble de ses « travaux » sont en ligne :

http://rfidiot.org/#UKPassport

On sentait quand même un certain essoufflement des conférences, la plupart des thèmes ayant déjà été abordés lors des éditions précédentes. Bien que le folklore soit là, avec des hackers barbus ou avec des « looks » d’indiens iroquois verts ou de filles gothiques ;

Bien que certains préféraient s’asseoir par terre, en cercle, avec leurs ordinateurs portables, plutôt que sur des chaises derrière des tables ; Bien que la plupart des ordinateurs étaient sous Linux, il y avait quelques Windows, y compris le mien en Vista, et on ne s’est même pas fait pirater ! La borne WIFI n’a pas eu sa pléthore de bornes pirates… pas de sniffing non plus, d’ailleurs sur la brochure de la conférence était publiée la commande pour empêcher le Man in the middle, comme quoi la Blackhat est bien une conférence de « défense » et non «d’attaque ».

Voici la syntaxe à appliquer rapidement à tous vos ordis portables surtout dans le quartier de la Défense…

arp – s 10.0.0.1 de-ad-be-ef-4d-ad

Cela crée une entrée statique dans la table ARP de la machine empêchant ainsi un tiers d’intercepter les flux lors d’une attaque MitM. Il faut bien entendu remplacer l’adresse IP par l’adresse de votre AP WIFI et la MAC ADRESS par celle de la borne où vous vous connectez.

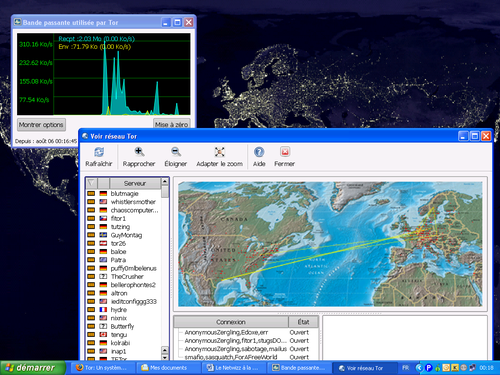

Enfin, on s’intéresse de plus en plus aux USA à la protection de la vie privée des internautes et notamment à travers des outils comme le projet TOR : http://tor.eff.org/index.html.fr

Ce dispositif permet d’anonymiser gratuitement toutes les connexions à Internet en passant par un système de proxys chiffrés dénommés « onion routers ». Bien entendu, en conséquence, la recherche dans les logs de pirates ayant utilisé ce réseau devient très complexe…

Le créateur de ce réseau TOR est venu exposer la manière de bloquer les gouvernements qui voudraient lancer une attaque contre le réseau ou l’empêcher : il a cité plusieurs fois la Chine…

A propos de la Chine, comme Google et Cisco sont sponsors de la conférence, personne ne s’est permis le moindre commentaire désobligeant sur ces deux sociétés qui aident justement le gouvernement Chinois à renforcer son contrôle sur le Net… « business is business »…

En revanche, Microsoft (lui aussi sponsor) à reçu son lot de quolibets habituels, mais les démonstrations de hacking sur Vista -ainsi que les rootkits- sont loin d’être probantes : je n’ai vu que des « potentiels » mais rien de grave sur le sujet; En revanche Google est bien devenu –sans faire exprès- le premier outil des hackers, notamment pour le « fingerprinting » des téléphones IP avec des fonctions comme :

Inurl : ou intitle : comme par exemple inurl : « ccmuser/logon.asp » ou inurl:"NetworkConfiguration" cisco qui permettent de lister tous les malheureux Call Managers qui sont exposés sur Internet…

Les détails sur : http://www.hackingvoip.com/google.html

Pour terminer le tour d’horizon des attaques et des défenses, voici un outil qui permet de se protéger des Keyloggers en chiffrant à la volée toutes les frappes clavier : http://www.qfxsoftware.com/

Dès que le navigateur (Firefox ou IE) arrive sur une page où il y a un login-password, il chiffre les entrées clavier, même lorsque le mot de passe a été mémorisé. Très utile lorsque l’on utilise un ordinateur dans un lieu public ou depuis une borne WIFI, ou à la Blackhat… pour éviter en revenant d’avoir à changer tous ses mots de passe…

Pour finir, j’ai été à la conférence « meet the FEDS », où on pouvait rencontrer et questionner les dirigeants des plus grandes agences de sécurité fédérales

aux USA y compris la NSA… En fait, ces agences viennent à la Blackhat carrément recruter les meilleurs hackers et ainsi « faire leur marché »...

A l’année prochaine ;)

Le Netwizz – www.netwizz.com